Chyba najpopularniejszym narzędziem do przeprowadzania rekonesansu i audytu sieci komputerowych jest znany i lubiany Nmap, który skanuje porty oraz wykrywa usługi sieciowe. Osobiście najczęściej wykorzystuję go do diagnozowania sieci, jak i testowania zabezpieczeń w konfigurowanych serwerach czy urządzeniach sieciowych. Samo oprogramowanie oferuje nam o wiele więcej niż tylko sprawdzenie otwartych portów czy zidentyfikowanie działających usług sieciowych.

Nmap umożliwia nam identyfikację systemów oraz zapór sieciowych i minimalizowanie wykrycia przez systemy wykrywania włamań czy anomalii sieciowych, mam tu na myśli IDS (Intrusion Detection System) i IPS (Intrusion Prevention System), o których będę pisał w przyszłości. Nmap posiada również funkcję NSE (Nmap Scripting Engine), która umożliwia korzystanie ze skryptów mających za zadanie zautomatyzować proces skanowania sieci, optymalizować oraz bardziej sprecyzować skanowanie, wykrywanie podatności i wiele innych możliwości, takich jak wykrywanie luk.

Przyjrzyjmy się mu bliżej i zobaczmy, co dzięki Nmap możemy osiągnąć.

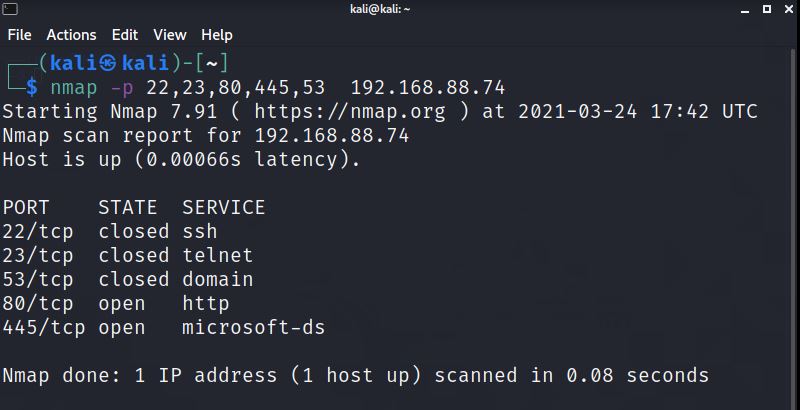

Więc zaczynajmy zabawę z naszym narzędziem i zeskanujmy zdalny adres, na przykład 192.168.88.19, który akurat znajduje się w mojej sieci.

Sprawdzimy, czy na danym adresie są otwarte najpopularniejsze porty, takie jak 22, 23, 80, 443 i 53.

Do tego celu użyjemy odpowiedniego zapytania.

Nmap –p 22,23,80,445,53 192.168.88.19

-p podajemy porty, które nas interesują po przecinku w naszym przypadku są to porty 22,23,80,445,53

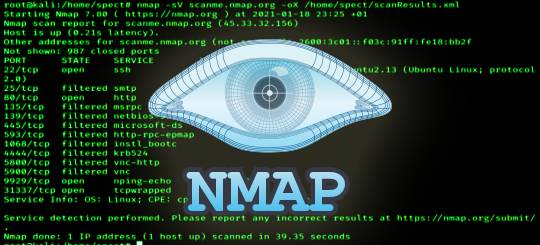

Możemy również przeskanować wszystkie porty w zakresie od 0 do 65535 i dodatkowo sprawdzić, z jakim systemem operacyjnym mamy do czynienia. Do tego celu użyjemy odpowiedniej konstrukcji.

Nmap -sV -p- 192.168.88.19

-sV (Wykrywanie wersji). Włącza wykrywanie wersji. Alternatywnie możemy użyć -A, co włącza wersję wykrywanie między innymi.

-p- parametr wskazujący że mają być skanowane wszystkie porty 1 do 655535 UTP i TCP.

Już wiemy, jak możemy macać nasz cel po wyznaczonych przez nas portach lub przeskanować cel po wszystkich dostępnych portach oraz wiemy jak dowiedzieć się, jaki system operacyjny posiada nasz cel. Ale to wszystko jest zbyt proste, to tak jak by Pijany Seba krzyczał na klatce schodowej i łapał za klamki w środku nocy.

Spróbujmy przeskanować nasz cel bardziej subtelnie tak, aby jak najmniej narobić hałasu.

A nawet spróbujmy znaleźć inny cel, o którym na obecną chwilę nic nie wiemy, że istnieje w naszej sieci, oraz interesuje nas tylko 10 najpopularniejszych portów, do tego wszystkiego nie chcemy za bardzo narobić hałasu, a jak wiemy, żeby nie narobić hałasu, to trzeba coś robić powoli, żeby nie zwracać na siebie uwagi, tu też musimy ocenić, jak cicho chcemy być i ile mamy czasu na skanowanie sieci. Przy dużej puli adresowej takie „ciche” skanowanie będzie trwał znacznie dłużnej.

Wiec przeskanujemy sobie całą podsieć i zobaczymy, jakie systemy lub urządzenia są w sieci i czy są otwarte porty, czyli w naszym przypadku 10 najpopularniejszych portów. W moim przypadku jest to sieć 192.168.88.1/24

nmap -sV -O -T1 --top-port 10 192.168.88.*

nmap -sV -O -T1 --top-port 10 192.168.88.* 148 ⨯ 2 ⚙

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-14 13:44 EDT

Nmap scan report for 192.168.88.1

Host is up (0.00048s latency).

PORT STATE SERVICE VERSION

21/tcp closed ftp

22/tcp closed ssh

23/tcp closed telnet

25/tcp closed smtp

80/tcp closed http

110/tcp closed pop3

139/tcp closed netbios-ssn

443/tcp closed https

445/tcp closed microsoft-ds

3389/tcp closed ms-wbt-server

MAC Address: 48:8F:5A:DA:60:D8 (Routerboard.com)

Too many fingerprints match this host to give specific OS details

Network Distance: 1 hop

Nmap scan report for 192.168.88.12

Host is up (0.68s latency).

PORT STATE SERVICE VERSION

21/tcp filtered ftp

22/tcp filtered ssh

23/tcp filtered telnet

25/tcp filtered smtp

80/tcp filtered http

110/tcp filtered pop3

139/tcp filtered netbios-ssn

443/tcp filtered https

445/tcp filtered microsoft-ds

3389/tcp filtered ms-wbt-server

MAC Address: 34:46:EC:A4:64:C5 (Huawei Device)

Too many fingerprints match this host to give specific OS details

Network Distance: 1 hop

Nmap scan report for 192.168.88.64

Host is up (0.012s latency).

PORT STATE SERVICE VERSION

21/tcp closed ftp

22/tcp closed ssh

23/tcp closed telnet

25/tcp closed smtp

80/tcp open http Yamaha AV device httpd (model: CD-NT670D)

110/tcp closed pop3

139/tcp closed netbios-ssn

443/tcp closed https

445/tcp closed microsoft-ds

3389/tcp closed ms-wbt-server

MAC Address: 10:08:2C:49:EB:49 (Texas Instruments)

Device type: general purpose

Running: Linux 2.6.X|3.X

OS CPE: cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:3

OS details: Linux 2.6.32 - 3.5

Network Distance: 1 hop

Nmap scan report for 192.168.88.74

Host is up (0.00036s latency).

PORT STATE SERVICE VERSION

21/tcp closed ftp

22/tcp closed ssh

23/tcp closed telnet

25/tcp closed smtp

80/tcp open http nginx

110/tcp closed pop3

139/tcp open netbios-ssn Samba smbd 4.6.2

443/tcp open ssl/http nginx

445/tcp open netbios-ssn Samba smbd 4.6.2

3389/tcp closed ms-wbt-server

MAC Address: 00:11:32:CB:B1:76 (Synology Incorporated)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Nmap scan report for 192.168.88.254

Host is up (0.00021s latency).

PORT STATE SERVICE VERSION

21/tcp filtered ftp

22/tcp filtered ssh

23/tcp filtered telnet

25/tcp filtered smtp

80/tcp filtered http

110/tcp filtered pop3

139/tcp filtered netbios-ssn

443/tcp open tcpwrapped

445/tcp filtered microsoft-ds

3389/tcp filtered ms-wbt-server

MAC Address: 70:85:C2:B2:00:2B (ASRock Incorporation)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: WAP|phone

Running: Linux 2.4.X|2.6.X, Sony Ericsson embedded

OS CPE: cpe:/o:linux:linux_kernel:2.4.20 cpe:/o:linux:linux_kernel:2.6.22 cpe:/h:sonyericsson:u8i_vivaz

OS details: Tomato 1.28 (Linux 2.4.20), Tomato firmware (Linux 2.6.22), Sony Ericsson U8i Vivaz mobile phone

Network Distance: 1 hop

Nmap scan report for 192.168.88.26

Host is up (0.000048s latency).

PORT STATE SERVICE VERSION

21/tcp closed ftp

22/tcp closed ssh

23/tcp closed telnet

25/tcp closed smtp

80/tcp closed http

110/tcp closed pop3

139/tcp closed netbios-ssn

443/tcp closed https

445/tcp closed microsoft-ds

3389/tcp closed ms-wbt-server

Too many fingerprints match this host to give specific OS details

Network Distance: 0 hops

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 256 IP addresses (6 hosts up) scanned in 33.22 seconds

I w ten sposób dowiedzieliśmy się, jakie systemy operacyjne i usługi są w naszej sieci, również możemy zobaczyć jakie usługi działają na 10 najpopularniejszych portach.

-O Ma za zadanie zebranie informacji o systemie operacyjnym, tu również nie zawsze informacja jest w 100% poprawna.

-T1 Grzeczne unikanie systemów IDS

10.0.0.* jedna z metod definiowania adresacji do skanowania w tym wypadku została użyta metoda .*