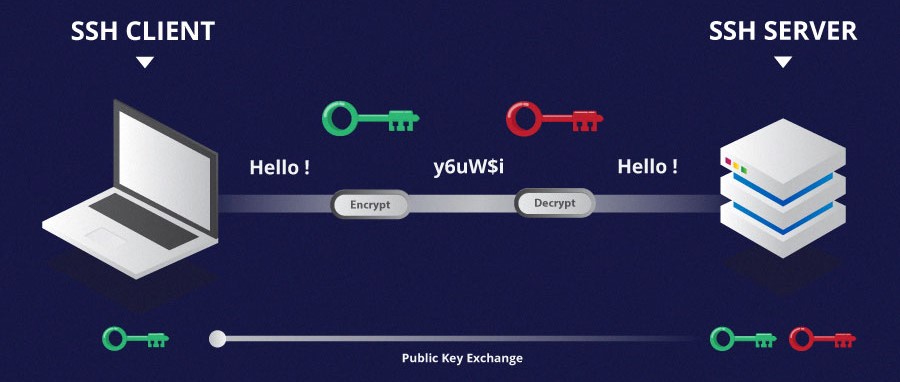

W świecie Linuxa, gdzie hasła są tak passe jak krawaty na konferencji IT, klucze SSH rządzą na imprezie :). Te małe cyfrowe kluczyki pozwalają Ci na bezpieczne wchodzenie na serwery, jak ninja w nocy. 😀 Ale jak każdy doświadczony ninja wie że dobry sprzęt to podstawa. Dlatego porozmawiamy o tym, jak skonstruować nie do złamania klucze SSH!

Otwórz terminal – Bramy do Krainy Linux

Zacznijmy od otwarcia terminala. To trochę jak otwieranie magicznej księgi – pełno tajemnic i możliwości. W świecie Linuxa, terminal to twój najlepszy przyjaciel (po yerbamate, oczywiście) 🙂

Czaruj z ssh-keygen

Teraz, gdy masz już otwartą swoją magiczną księgę, czas na zaklęcie: ssh-keygen. To polecenie to twoja magiczny różdżka do tworzenia kluczy SSH. Chcesz być bezpieczny niczym Fort Knox? Użyj opcji -t ed25519 -b 4096.

-t ed25519: Wybierz ten nowoczesny algorytm, bo stary RSA to już trochę jak VHS w dobie Netflix.

-b 4096: Długość klucza, większa = bezpieczniejsza. 4096 to jak mieć drzwi do sejfu zamiast zwykłych do mieszkania.

Zapisz swój skarb

Gdy już stworzysz klucz, Linux spyta Cię, gdzie go schować. Domyślna ścieżka to ~/.ssh/id_ed25519.

Gdzie są te klucze?

Po całym procesie otrzymasz dwa pliki w ~/.ssh

- Klucz prywatny: To Twój osobisty miecz świetlny. Trzymaj go w tajemnicy.

- Klucz publiczny: To wizytówka, którą możesz rozdawać po serwerach.

Wysyłanie klucza publicznego

Aby użyć Twojego nowego klucza do wejścia na serwer, musisz go tam wysłać. Użyj ssh-copy-id -i ~/.ssh/id_ed25519.pub secport@serwer.

Logowanie bez hasła

Teraz, kiedy klucz publiczny jest na serwerze, możesz się zalogować jak VIP bez stania w kolejce: ssh secport@serwer. Jeśli zabezpieczyłeś klucz prywatny hasłem (co jest jak dodatkowa tarcza), system zapyta o nie.

Dobre praktyki bezpieczeństwa – Porady od doświadczonego wojownika

Nigdy nie dziel się kluczem prywatnym: To jak podawać swoje dane do konta bankowego.

Ustaw hasło na klucz prywatny: Dodatkowa warstwa ochrony to zawsze dobry pomysł.

Używaj menedżera haseł: To jak mieć skarbiec na wszystkie swoje cenne informacje.

Ogranicz dostęp do klucza prywatnego: Chmod 600 to jak zamknąć drzwi na kilka zamków.

Typy kluczy SSH – Wybór odpowiedniego miecza.

RSA: Stary, ale wciąż dobry, tylko pamiętaj o długości 4096 bitów.

DSA: To już muzealny eksponat, lepiej unikać.

ECDSA: Elegancki i szykowny, ale wybieraj mądrze krzywą eliptyczną.

EdDSA (Ed25519): Nowoczesny, szybki, bezpieczny – jak Ferrari wśród algorytmów.

FIDO/U2F: Dla tych, co chcą mieć klucz na fizycznym tokenie – jak superbohaterowie z gadżetami.

Podsumowanie – Wybór Twojego cyfrowego oręża

Zalecane: Ed25519 i ECDSA (z dobrze zbadanymi krzywymi) to jak wybrać najnowszy model zbroi.

Do zaakceptowania: RSA, ale tylko z kluczami 4096 bitów, to trochę jak jazda klasykiem z lat 80.

Unikać: DSA, to już relikwia przeszłości.

Pamiętaj, technologia idzie do przodu, więc co jakiś czas warto sprawdzić, co jest na topie w świecie kluczy SSH.