Minął już 2 rok od kiedy korzystam w wolnym czasie z tryhackme.com. Po tym okresie mogę chyba śmiało ocenić moje doświadczenie z tym portalem. TryHackMe jest serwisem, który ma za zadanie zapoznanie się z tematyką szeroko pojętą cyberbezpieczeństwa, od podstaw, jak i posiada materiały dla osób znacznie zaawansowanych, szukających wyzwań, usystematyzowania wiedzy lub poznania obszarów, którymi się wcześniej nie zajmowali. Pomagają w tym specjalne ścieżki, podzielone tematycznie.

Wprowadzenie do Cyberbezpieczeństwa.

Cyberbezpieczeństwo to ogromny temat, i może być wyzwaniem znalezienie punktu wejścia. Ten szlak zapewni Ci praktyczne wprowadzenie do różnych obszarów cyberbezpieczeństwa, w tym:

- Ścieżki kariery w cyberbezpieczeństwie.

- Bezpieczeństwo ofensywne: włamywanie się do pierwszej aplikacji.

- Bezpieczeńwo defensywne: obrona przed rzeczywistym atakiem cybernetycznym.

Ukończenie tego szlaku edukacyjnego dostarczy Ci wiedzy, aby rozpocząć swoją podróż w świecie cyberbezpieczeństwa.

Junior Penetration Tester

Ten szlak edukacyjny obejmuje kluczowe umiejętności techniczne, które pozwolą Ci osiągnąć sukces jako junior pentester. Po ukończeniu tego szlaku będziesz posiadać praktyczne umiejętności niezbędne do przeprowadzania ocen bezpieczeństwa aplikacji internetowych oraz infrastruktury przedsiębiorstwa.

Red Teaming

Celem tej ścieżki jest pokazanie, jak symulować potencjalne ataki przeciwnika w złożonych środowiskach. Nauczysz się przeprowadzać udane operacje Czerwonego Zespołu.

Cyber Defense

W obliczu dynamicznego rozwoju technologii i coraz większej liczby cyberataków, ochrona sieci komputerowych stała się priorytetem dla wielu organizacji. W odpowiedzi na te wyzwania, powstał szlak Cyberobronności, który ma na celu przygotowanie specjalistów do skutecznego wykrywania i reagowania na zagrożenia w środowisku korporacyjnym.

Zarządzanie zagrożeniami i podatnościami

Pierwszy krok na ścieżce Cyberobronności to nauka zarządzania zagrożeniami i podatnościami. Specjaliści uczą się identyfikować potencjalne zagrożenia oraz analizować podatności systemów. Dzięki temu są w stanie podejmować środki zapobiegawcze i minimalizować ryzyko ataków.

Operacje i monitorowanie bezpieczeństwa

Kolejnym kluczowym obszarem jest nauka monitorowania bezpieczeństwa sieciowego. Specjaliści zdobywają umiejętności w zakresie analizy ruchu sieciowego, identyfikacji nieprawidłowych zachowań oraz reagowania na potencjalne incydenty bezpieczeństwa w czasie rzeczywistym.

Emulacja zagrożeń

W ramach szlaku Cyberobronności, uczestnicy mają możliwość praktycznego doświadczenia poprzez emulację zagrożeń. Dzięki symulowanym atakom, mogą oni zdobyć cenne doświadczenie w wykrywaniu i odpieraniu różnorodnych form cyberzagrożeń.

Reagowanie na incydenty i kryminalistyka komputerowa

Kolejnym istotnym elementem jest nauka reagowania na incydenty oraz kryminalistyka komputerowa. Specjaliści uczą się skutecznie reagować na ataki, zbierać dowody, analizować zdarzenia oraz przywracać normalne funkcjonowanie systemów po incydentach bezpieczeństwa.

Analiza złośliwego oprogramowania i odwrotne inżynieria

Ostatnim, lecz nie mniej istotnym obszarem jest nauka analizy złośliwego oprogramowania oraz odwrotnej inżynierii. Specjaliści poznają techniki analizy szkodliwego kodu, identyfikują jego działanie oraz opracowują strategie obronne.

Po ukończeniu Szlaku Cyberobronności, specjaliści posiadają fundamenty niezbędne do skutecznego działania w dziedzinie bezpieczeństwa sieciowego. Ich umiejętności wykrywania i reagowania na zagrożenia stają się kluczowym elementem w zapewnianiu bezpieczeństwa w środowisku korporacyjnym. Jednocześnie posiadają solidne podstawy do dalszego rozwijania swojej wiedzy oraz eksplorowania bardziej zaawansowanych zagadnień w dziedzinie cyberobronności.

Wstęp do Cyberbezpieczeństwa

Ścieżka wstęp do Cyberbezpieczeństwa wyposaży w niezbędną podstawową wiedzę techniczną, aby rozpocząć swoją podróż w świat cyberbezpieczeństwa. Bez względu na to, czy chcesz atakować, czy bronić się przed jakąkolwiek technologią, zrozumienie jej działania jest kluczowe.

Ta ścieżka jest dedykowana początkującym i zapewnia przyjemny sposób nauki podstaw. Twoja przygoda z cyberbezpieczeństwem rozpoczyna się tutaj, gdzie zdobędziesz wgląd w istotne koncepcje, które stanowią fundamenty tej dynamicznej dziedziny.

SOC Level 1

W roli Analityka Bezpieczeństwa będziesz zajmować się głównie triażem. Duża część twojego czasu będzie poświęcona na przeglądanie i monitorowanie dzienników zdarzeń oraz alertów. Oto kilka głównych obowiązków Analityka Bezpieczeństwa, zwanego również Analitykiem SOC Poziomu 1:

- Monitorowanie i Badanie Alertów: Twój główny obszar działania to monitorowanie oraz badanie alertów, często w dynamicznym środowisku operacyjnym SOC działającym 24/7.

- Konfiguracja i Zarządzanie Narzędziami Bezpieczeństwa: Będziesz odpowiedzialny za konfigurację oraz zarządzanie narzędziami bezpieczeństwa, które wspierają operacje SOC.

- Tworzenie i Wdrażanie Sygnatur IDS: Twoje zadania obejmują również tworzenie oraz wdrażanie sygnatur IDS (Systemów Wykrywania Włamań), aby skutecznie wykrywać nietypowe lub podejrzane działania w sieci.

- Eskalacja Incydentów: W razie potrzeby będziesz odpowiedzialny za eskalację incydentów bezpieczeństwa do Analityka SOC Poziomu 2 lub Lidera Zespołu, zapewniając szybką reakcję na poważne zagrożenia.

Rola Analityka Bezpieczeństwa Juniora w SOC Poziomu 1 to nie tylko wstęp do świata cyberbezpieczeństwa, ale także kluczowy element w zapewnianiu ciągłości operacyjnej i ochrony przed cyberzagrożeniami.

Complete Beginner

Dla kompletnie zielonych 🙂 ta ścieżka zapewnia szeroki wgląd w różne obszary Bezpieczeństwa Komputerowego. Skupia się na:

- Podstawach systemu Linux: Nauka obsługi wiersza poleceń Linuxa.

- Bezpieczeństwie Aplikacji Internetowych: Poznanie koncepcji związanych z Bezpieczeństwem aplikacji internetowych na podstawie OWASP Top 10.

- Bezpieczeństwie Sieci: Wykorzystanie podstawowych narzędzi, takich jak NMAP, do wykrywania infrastruktury.

- Wyzwaniach programistycznych: Zastosowanie Pythona i Bash do różnych zadań, w tym eskalacji uprawnień.

Po ukończeniu tej ścieżki początkujący powinni posiadać podstawową wiedzę z każdego z tych obszarów i wykorzystywać te fundamentalne koncepcje do dalszego rozwoju swojego zrozumienia bardziej zaawansowanych tematów w danej dziedzinie.

Offensive Pentesting

Testowanie penetracyjne ma wymagania i umiejętności, które są niezmienne, niezależnie od lokalizacji. Konieczne jest solidne zrozumienie różnych aspektów bezpieczeństwa informacji, obejmujących aplikacje internetowe, sieci, a nawet technologie niskiego poziomu, jak asembler. Zrozumienie tych technologii jest kluczowe dla nauki ich wykorzystania.

Celem tej ścieżki jest przygotowanie do rzeczywistego testowania, poprzez naukę korzystania z narzędzi standardowych w branży i stosowanie odpowiednich metodologii do identyfikacji podatności systemów. Po ukończeniu tej ścieżki będziesz dobrze przygotowany do rozmów kwalifikacyjnych i pracy jako tester penetracyjny. Aby zakończyć ten kurs, wymagane jest podstawowe lub średnie zrozumienie informatyki.

Możesz wykorzystać tę ścieżkę, aby zdobyć umiejętności potrzebne do uzyskania certyfikatów od renomowanych organizacji certyfikujących w dziedzinie bezpieczeństwa.

Web Fundamentals

Celem tej ścieżki jest atakowanie aplikacji internetowych. Aby efektywnie przeprowadzać ataki i wykorzystywać aplikacje internetowe, kluczowe jest zrozumienie ich działania. W pierwszej części (Podstawy sieci) otrzymasz niezbędną wiedzę na ten temat. Druga sekcja (Narzędzia zabezpieczające) skupia się na naukach korzystania z narzędzi zgodnych ze standardami branżowymi do interakcji z celami. W trzeciej sekcji (Luki) omawia różne luki, które obecnie występują w aplikacjach internetowych, zapewniając praktyczne doświadczenie w ich wykorzystaniu.

Po ukończeniu tej ścieżki będziesz w stanie:

- Zrozumieć działanie aplikacji internetowych.

- Posługiwać się standardowymi narzędziami branżowymi podczas atakowania aplikacji internetowych.

- Wyjaśniać i wykorzystywać typowe luki w zabezpieczeniach internetowych.

- Zastosować zdobytą wiedzę w różnych kontekstach, takich jak rozmowa kwalifikacyjna czy profesjonalna ocena bezpieczeństwa aplikacji internetowych.

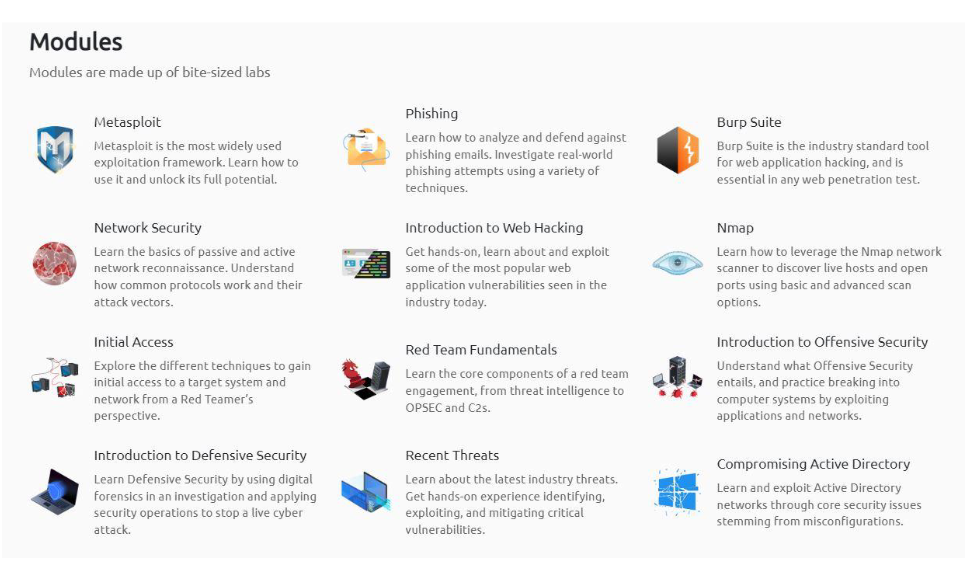

Niezależnie od Twojego poziomu zaawansowania, każda ścieżka kończy się certyfikatem ukończenia, co stanowi dodatkowy akcent ze strony TryHackME. Ponadto, portal oferuje moduły tematyczne, które szczegółowo wyjaśniają wybrane zagadnienia.

Zostało tu opisane tylko kilka scenariuszy jakie udostępnia nam platforma więcej możemy zobaczyć tu. 🙂

Jak widać osoby początkujące jak i osoby zaawansowane mają w czym wybierać,

Portal również posiada moduły tematyczne, które tłumaczą wybrane wąskie zagadnienie.

Poniżej zostały przedstawione kilka z nich.

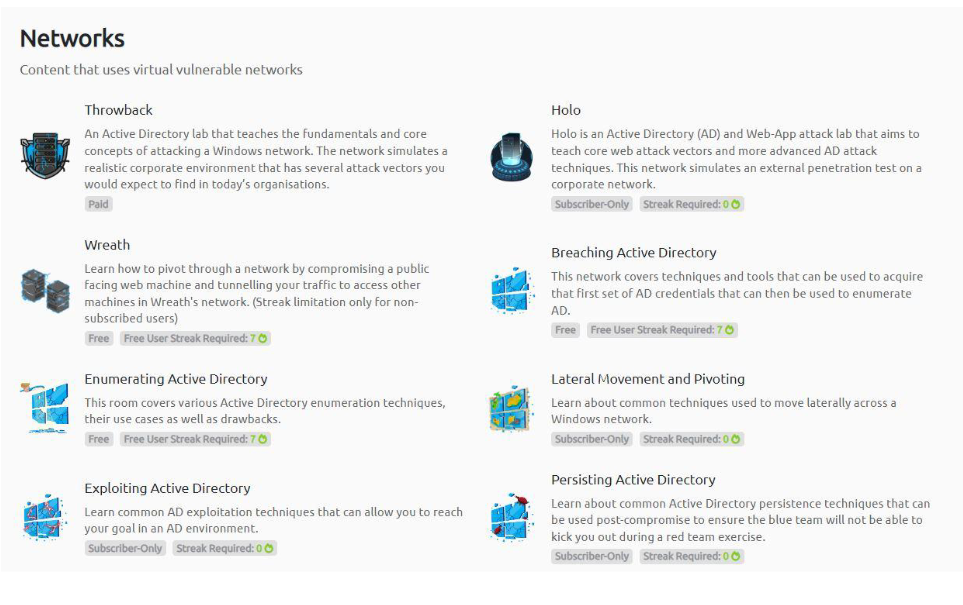

Ale na tym się nie kończy, platforma daje nam możliwość sprawdzenia sie w rzeczywistych środowiskach, które odzwierciedlają prawdziwą infrastrukturę firm jak i przykładową jej konfigurację i tu się zaczyna bardzo fajna zabawa poprzez trening, który jest

odzwierciedleniem prawdziwego ataku.

Platforma również oferuje rywalizacje ze znajomymi polegającą na tym kto pierwszy zdobędzie flagę.

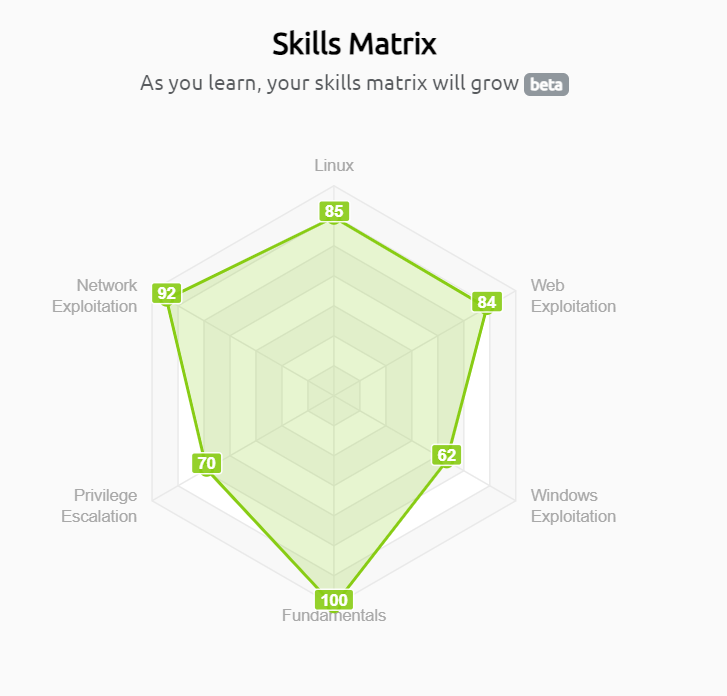

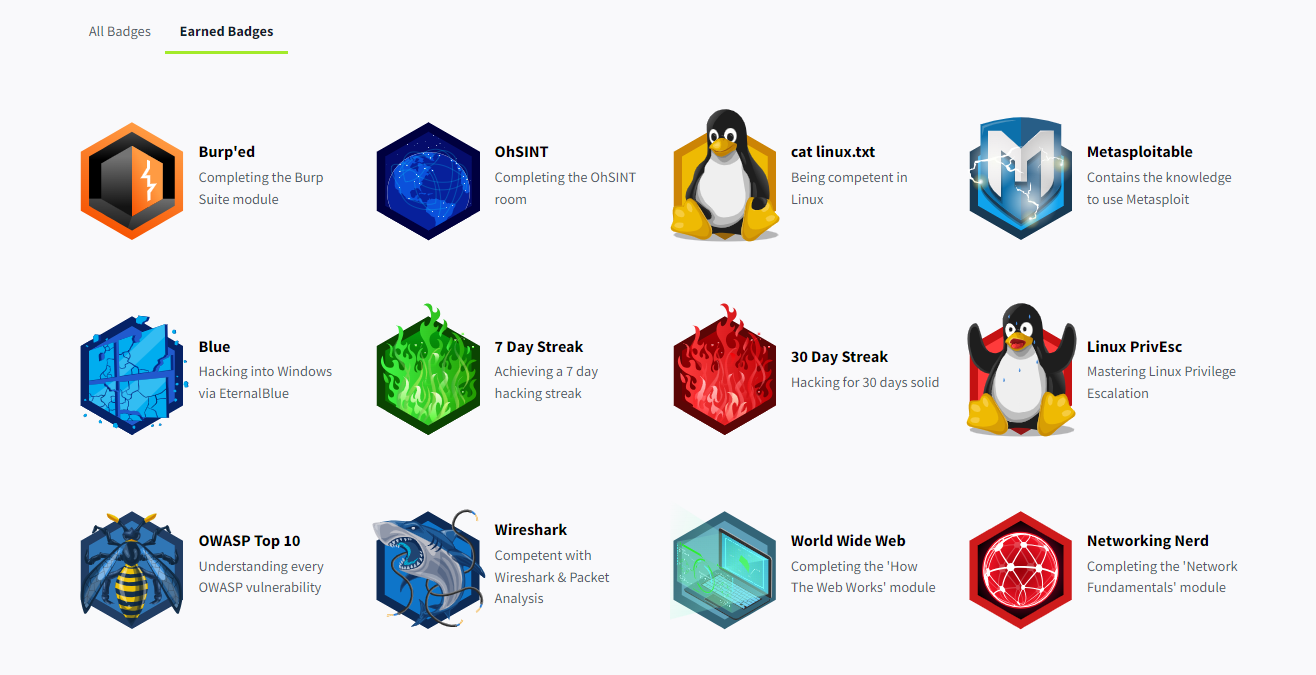

Platforma również posiada bardzo fajne statystyki pokazujące, w którym obszarze sie specjalizujemy, te statystyki pojawiają się z czasem naszego postępu nauki, również zdobywamy odznaki za zgłębienie danego tematu.

Podsumowując:

Jest to świetna platforma i warta swojej ceny do nauki od podstaw jak i dla zaawansowanych użytkowników, którzy mają do dyspozycji ok. 300 wirtualnych maszyn do rozwalenia, a ich liczba cały czas rośnie.

minusem platformy jest to, że zdarza się źle sformułowane zadanie lub pytanie oraz błędy w konfiguracji maszyn wirtualnych, niemniej jednak te mankamenty nie rzutują na korzystanie i wybór tej platformy, zawsze mówię, dlaczego takich rzeczy nie miałem 15 lat wcześniej. 🙂

A tu mnie znajdziesz 🙂 Spadłem z TOP 1% na TOP 2% Trzeba to nadrobić 😉